Eigentlich sprengen Beträge in Billionenhöhe ja unsere Vorstellungskraft. Aber so groß ist der Schaden, der jedes Jahr durch Datenpannen entsteht.

Laut dem Bericht Cost of a Data Breach Report vom Ponemon Institute sind personenbezogene Daten die Lieblingsbeute von Datendieben. Zwischen 2018 und 2019 wurden laut Ponemon fast 33,4 Milliarden personenbezogene Daten von Kunden aufgrund von falscher Cloud-Konfiguration gestohlen. Bei durchschnittlichen Kosten von 150 US-Dollar pro verlorenem Datensatz entstanden so weltweit gesehen ein Schaden von etwa 5 Billionen Dollar.

In diesem Artikel beleuchten wir, wie wichtig es ist, eine Cloud ordnungsgemäß einzurichten und wie sich Verluste durch falsch eingerichtete Clouds vermeiden lassen.

Was ist die Cloud-Konfiguration?

Die Cloud-Konfiguration ist die Art und Weise, wie Hardware, Software und andere Elemente einer Cloud-Umgebung eingerichtet sind. Auf der einen Seite soll Ihr System für Internetnutzer auf der Welt einfach erreichbar und zu verwenden sein (von denen es heute bereits über vier Milliarden gibt). Gleichzeitig muss es so sicher sein, dass keine unbefugten Benutzer auf Bereiche zugreifen können, die sie nichts angehen.

Es gibt dabei verschiedene Cloud-Typen:

- Private Cloud: Sämtliche Cloud-Ressourcen werden für eine einzige Organisation genutzt. Die Ressourcen werden in der Regel in einem Rechenzentrum vor Ort gespeichert und verwaltet.

- Public Cloud: Ressourcen wie Server und Speicher sind in der Hand eines externen Cloud-Anbieters und werden von ihm verwaltet.

- Hybrid Cloud: Bei dieser Cloud werden die Ressourcen aus einer Private Cloud mit denen aus einer Public Cloud vermischt.

Wie wichtig die Verwaltung der Cloud-Konfiguration ist

Eine Cloud-Umgebung zu konfigurieren, ist mitunter kompliziert und nicht ganz so einfach – besonders dann, wenn die privaten und öffentlichen Ressourcen in einer Hybrid Cloud miteinander kommunizieren und sich integrieren müssen. Angesichts der Komplexität müssen Sie Ihre Cloud-Konfiguration unbedingt ständig überwachen und verwalten, damit sie immer betriebsbereit ist und bei Bedarf abgerufen werden kann.

Zum Glück gibt es Tools, mit denen die Cloud-Konfiguration verwaltet werden kann und die das Testen, Bereitstellen, Installieren und Konfigurieren von Infrastrukturen sowie Softwarepakten ein gutes Stück weit automatisieren, damit die Cloud intakt bleibt und alles reibungslos läuft.

Mit einer wohlkonfigurierten Cloud-Umgebung haben Sie mehrere Vorteile:

- Datensicherheit: Bei korrekter Konfiguration stellen die erweiterten Sicherheitsfunktionen der Cloud sicher, dass Daten sicher gespeichert und verarbeitet werden. Datensicherheit bedeutet auch, dass berechtigte Benutzer bei Bedarf problemlos auf die benötigten Daten zugreifen können und gleichzeitig potenzielle Eindringlinge aus Ihrem System ferngehalten werden.

- Skalierbarkeit: Kein Unternehmen gleicht dem anderen und alle haben unterschiedliche Anforderungen bei ihrer IT. Bestimmte cloudbasierte Lösungen lassen sich bei Bedarf einfach nach oben oder unten skalieren. So können Sie auf Schwankungen beim Bedarf reagieren.

- Automatisierung: Sie können Ihre Cloud-Lösungen so konfigurieren, dass Software und Systeme automatisch aktualisiert werden. Das spart Zeit und Geld und gibt dem IT-Personal die Möglichkeit, sich um andere dringende Aufgaben zu kümmern. Die Cloud-Konfiguration ermöglicht auch eine automatische Bereitstellung, mit welcher der Zugriff auf cloudbasierte Anwendungen, Systeme und Daten gewährt sowie verwaltet wird.

- Flexibilität: Die Cloud macht Unternehmen flexibler. Wenn Sie mehr Bandbreite benötigen, können Sie die entsprechende Kapazität sofort bereitstellen, ohne dass Ihre IT die Infrastruktur von Hand anpassen muss, was nicht nur kompliziert, sondern auch teuer und zeitraubend ist.

- Kontrolle: Eine korrekt konfigurierte Cloud-Umgebung gibt Ihnen die Kontrolle über sensible Daten und ermöglicht es Ihnen, auf einfache Weise verschiedene Zugriffsebenen für Daten und bestimmte Dokumente zuzuweisen.

Welche Gefahren birgt ein falsch konfiguriertes Netzwerk?

So intelligent und effizient Computer und Netzwerksysteme auch sein mögen – sich selbst verwalten können sie (noch) nicht. Die Standardeinstellungen der zugehörigen Hardware und Software werden nicht alle Ihre Anforderungen erfüllen können. Für spezielle Einstellungen und Kontrollen muss das Netzwerk nach wie vor mit Menschen interagieren.

Diese menschlichen Eingriffe sind jedoch die Quelle für zahlreiche Probleme. So ergab eine aktuelle gemeinsame Studie der Stanford University und des Cyber-Sicherheitsunternehmens Tessian, dass 88 % der Datenpannen auf menschliches Versagen zurückzuführen sind.

Menschen unterlaufen naturgemäß Fehler. Übermüdung und Stress können einen etwas bei der Konfiguration übersehen lassen. Aus einem kleinen Fehler kann dann eine schwerwiegende Fehlkonfiguration im Netzwerk werden – es entsteht ein Einfallstor für Hacker und Cyber-Kriminelle, die es auf Sie abgesehen haben.

- Phishing: Betrügerische E-Mails und andere Mitteilungen, die aussehen, als kämen sie von einer seriösen Quelle. Auf diese Weise können dem Opfer Bankdaten, Identitäten und Kennwörter gestohlen werden, wenn es die entsprechenden Nachrichten öffnet.

- Denial of Service: Ein Angriff, der das Netzwerk mit Datenverkehr überflutet und sämtliche Ressourcen und Bandbreite auffrisst. Dadurch kann das System nicht mehr auf berechtigte Anfragen von autorisierten Benutzern reagieren.

- Malware: Bösartige Software wie Trojaner, Würmer und Viren. Mit einem Malware-Angriff versuchen die Hacker, das System durch Schadsoftware zu schädigen.

- Ransomware: Ein Malware-Angriff, bei dem Daten als Geiseln gehalten werden, bis ein Lösegeld gezahlt wird.

Man kann festhalten, dass eine falsch eingerichtete Cloud zu Sicherheitslücken im Netzwerk führen kann, die Angreifer dann für sich ausnutzen. Die Folgen sind Umsatzeinbußen, Ausfallzeiten, Datenverluste und ein Vertrauensverlust bei den Kunden.

Wie vermeide ich Sicherheitslücken durch falsche Cloud-Konfiguration?

Jeden Tag werden Unternehmen auf der ganzen Welt von Cyber-Angriffen heimgesucht. Wie ein Tier, das versucht, eine Schwachstelle in einem Käfig zu finden, stochern Hacker ständig in Ihrem Netzwerk herum und suchen nach Schwachstellen, die sie ausnutzen könnten. Durch eine falsche Konfiguration und die dadurch entstehenden Lücken im Netzwerk machen Sie es ihnen unnötig einfach.

Menschliches Versagen völlig auszumerzen, ist schwer bis unmöglich. Aber es gibt Wege, mit denen sich das Risiko deutlich senken lässt.

Die eigene Cloud grafisch darstellen

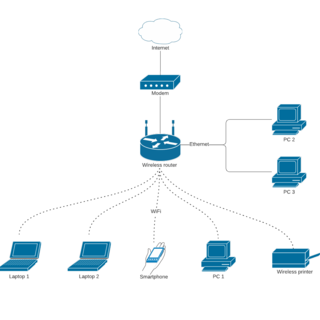

Um zu verstehen, wie die einzelnen Teile der Cloud miteinander kommunizieren und interagieren, müssen Sie bildlich darstellen, wie die Cloud aufgebaut ist. Mit Lucidscale erstellen Sie ein visuelles Diagramm der gesamten Cloud-Infrastruktur, das Sie jederzeit anpassen können. Durch diese Transparenz verstehen Sie besser, wie sich die Cloud verhalten wird und wie die Daten fließen, was Ihnen wiederum Aufschluss über mögliche Konfigurationsprobleme gibt.

Auf einer visuellen Darstellung Ihrer Cloud erkennen Sie außerdem potenzielle Risiken wie unnötige offene Verwaltungsports, ausgehende Verbindungen zu verschiedenen Internetdiensten und ungesicherte veraltete Anwendungen, die mit Ihrer Cloud kommunizieren.

Richtlinien und Schulungen

Da so viele Fehlkonfigurationen auf menschliche Fehler zurückgehen, sollten Sie besonders an diesem Punkt ansetzen. Mit Richtlinien, festen Verfahrensweisen und einer Belegschaft, die von sich aus mögliche Risiken erkennen kann, erschweren Sie die Arbeit von Eindringlingen bereits enorm. Ein paar einfache Dinge, die Sie tun können, wären:

- Gute Passwort-Hygiene: Führen Sie Richtlinien ein, die eine häufige Aktualisierung der Passwörter vorschreiben. Stellen Sie außerdem sicher, dass Mitarbeitende keine Passwörter wiederverwenden oder dasselbe Passwort für mehrere Konten nutzen können. Je länger das Passwort ist und je mehr Großbuchstaben, Zahlen und Sonderzeichen darin enthalten sind, desto besser.

- Schulungen: Die meisten Ihrer Mitarbeitenden sind keine Experten für Netzwerksicherheit und denken im Arbeitsalltag eher selten an mögliche Sicherheitslücken. In Schulungen lernen Ihre Mitarbeitenden, wie Phishing-Angriffe aussehen. Sie können dann abwägen, ob sie eine bestimmte E-Mail überhaupt erst öffnen sollten oder lieber nicht. In den Schulungen lernen die Mitarbeitenden außerdem, was ein sicheres Passwort ausmacht.

- Websites und soziale Medien blockieren: Mitarbeitende sollten bei der Arbeit nur auf Facebook und Co. unterwegs sein, wenn es unmittelbar mit ihren Aufgaben zu tun hat. Sperren Sie gegebenenfalls Apps und Websites für soziale Medien, die Ihre Mitarbeitenden nicht brauchen.

- Prüfungen, Tests und Validierungen: Etwas so Einfaches wie eine Checkliste durchzugehen, kann helfen, Konfigurationsfehler zu vermeiden. Checklisten helfen Ihnen, sich auf Details zu konzentrieren, damit nichts übersehen wird. Durch Tests und Validierung werden Probleme aufgedeckt, bevor sie in das System eingespeist werden.

Automatisierung

Viele Prozesse und Verfahren können mit einem guten Cloud-Konfigurationsmanagement-Tool automatisiert werden. Konfigurationsmanagement-Tools können Konfigurationsprüfungen durchführen und so nach Anzeichen für unbefugte Manipulationen oder Änderungen suchen.

Die Automatisierung kann außerdem das Risiko für menschliche Fehler senken: Verdächtige E-Mails werden automatisch blockiert, häufige Passwortaktualisierungen werden erzwungen usw. Automatische Netzwerkprüfungen, Tests und Updates sorgen für eine schnellere Bereitstellung, Implementierung und Skalierung.

Auch wenn Ihr System automatisiert ist, braucht es immer noch ein gewisses Maß an menschlichen Eingriffen. Dabei soll sichergestellt werden, dass alles funktioniert, das Netzwerk sicher ist und die Benutzer auf die benötigten Daten zugreifen können. Anders gesagt: Der Mensch braucht die Maschinen und die Maschinen brauchen den Menschen. Beide müssen zusammenarbeiten, um Ihre Systeme bestmöglich vor den immer raffinierteren Angreifern zu schützen.

Erfahren Sie hier, wie Sie mit einem Diagramm die verschiedenen Komponenten eines drahtlosen Netzwerks darstellen und besser verstehen können.

Das eigene Netzwerk durchblickenÜber Lucidchart

Lucidchart, eine Cloud-basierte Anwendung für intelligente Diagrammerstellung, ist eine Kernkomponente der visuellen Kollaborationssuite von Lucid Software. Mit dieser intuitiven, Cloud-basierten Lösung können Teams in Echtzeit zusammenarbeiten, um Flussdiagramme, Mockups, UML-Diagramme, Customer Journey Maps und mehr zu erstellen. Lucidchart unterstützt Teams dabei, die Zukunft schneller zu gestalten. Lucid ist stolz darauf, dass Spitzenunternehmen auf der ganzen Welt seine Produkte nutzen, darunter Kunden wie Google, GE und NBC Universal sowie 99 % der Fortune 500. Lucid arbeitet mit branchenführenden Partnern wie Google, Atlassian und Microsoft zusammen. Seit seiner Gründung wurde Lucid mit zahlreichen Preisen für seine Produkte, Geschäftspraktiken und Unternehmenskultur gewürdigt. Weitere Informationen finden Sie unter lucidchart.com/de.