クラウドセキュリティに対して総合的なアプローチを取ることで、クラウドセキュリティのリスクに対して組織全体で対応できるようになります。クラウドセキュリティポリシーを設定し、ベストプラクティスを導入し、組織内の縦割り構造を解消することで、クラウドセキュリティに対してより積極的に取り組むことができます。

この記事では、総合的なクラウドセキュリティを確立するためのアプローチについて、クラウド管理セキュリティのベストプラクティスをチーム内で浸透させ、クラウド環境の利用を管理し明確に見渡すためのビジュアル活用方法も交えて詳説します。

クラウドセキュリティ入門

クラウドを管理しセキュリティを保護することは、クラウドを導入している企業にとって必須の要素です。組織がデータの作成、利用や管理を続けていくと、セキュリティインシデントの影響を受けやすくなります。自社システムへの不正アクセスは、企業のビジネス、顧客や評判に甚大な損害を及ぼします (一般に、セキュリティ侵害ではこの3つすべてに影響が及びます)。

クラウドセキュリティのベストプラクティスを導入することで、企業はセキュリティリスクを管理し、低減することができます。また、チームが一丸となってクラウドのセキュリティ確保のために協力しあうには、クラウドの可視化も重要です。

クラウドセキュリティの3つの要素 : データ、ネットワーク、人

では、クラウドセキュリティ戦略の一環として企業が重視すべき3つの主要要素であるデータ、ネットワーク、人についてそれぞれ詳しく見ていきましょう。

データ

まず、チームの最優先事項のひとつとしてデータの保護を認識することから始め、データセキュリティの向上に着手する前に、データの種類を徹底的に棚卸しする必要があります。

例えば、社内には、HIPAA の規制対象である消費者の健康情報、個人の財務データ、知的財産権 (IP)、業務活動で収集された企業データなどが存在する可能性があります。あらゆる種類のデータは、そのソース、内容や目的に応じて、保管時でも転送時でも適切に管理し、保護する必要があります。

以下のような対応が特に重要となります。

- データをカタログ化する : セキュリティチームは、データ (社内のシャドー IT に関するデータを含む) を特定し、その所在を明らかにする必要があります。

- 自社のコンプライアンス面でのニーズを把握する : データの内容と保管場所を把握したら、まずコンプライアンス面での要件をリスト化することから始め、自社のデータに適用される規制や現在のデータコンプライアンス慣行を理解します。

ネットワーク

自社のネットワークを本当の意味で熟知している IT セキュリティチームは多くありません。その理由は、そうする意思がないからではなく、シャドー IT の存在にあります。IT チームが知らない IT ツール、SaaS、その他のコンピューターサービスを従業員が使うと、潜在的なリスクやセキュリティ面での問題にチームが無防備な状態で晒されることになります。

ベストプラクティス

- シャドー IT を見つけ出す : シャドー IT を全面的に禁止するのではなく、追跡調査を開始しましょう。

人

承認済みのユーザーであっても、セキュリティ侵害やクラウドシステム悪用の原因となる可能性はあります。アクセス権限とロールを明確に定義し、人的ミスの影響を受けないシステムが存在しないという事実を念頭に置くことで、チームメンバーの意図せぬ (または、権限のないユーザーや不正使用による意図的な) 行為によるリスクを組織として管理することができます。

チームメンバーに対してはこんなアプローチがおすすめです。

- セキュリティ重視のアプローチをとる : 人的ミスの低減と対応のため、セキュリティプランを作成して全社で共有します。

クラウドを管理しセキュリティ戦略を構築するための4つのヒント

クラウドセキュリティ戦略を構築する際には、以下の4つのヒントを念頭に置きましょう。

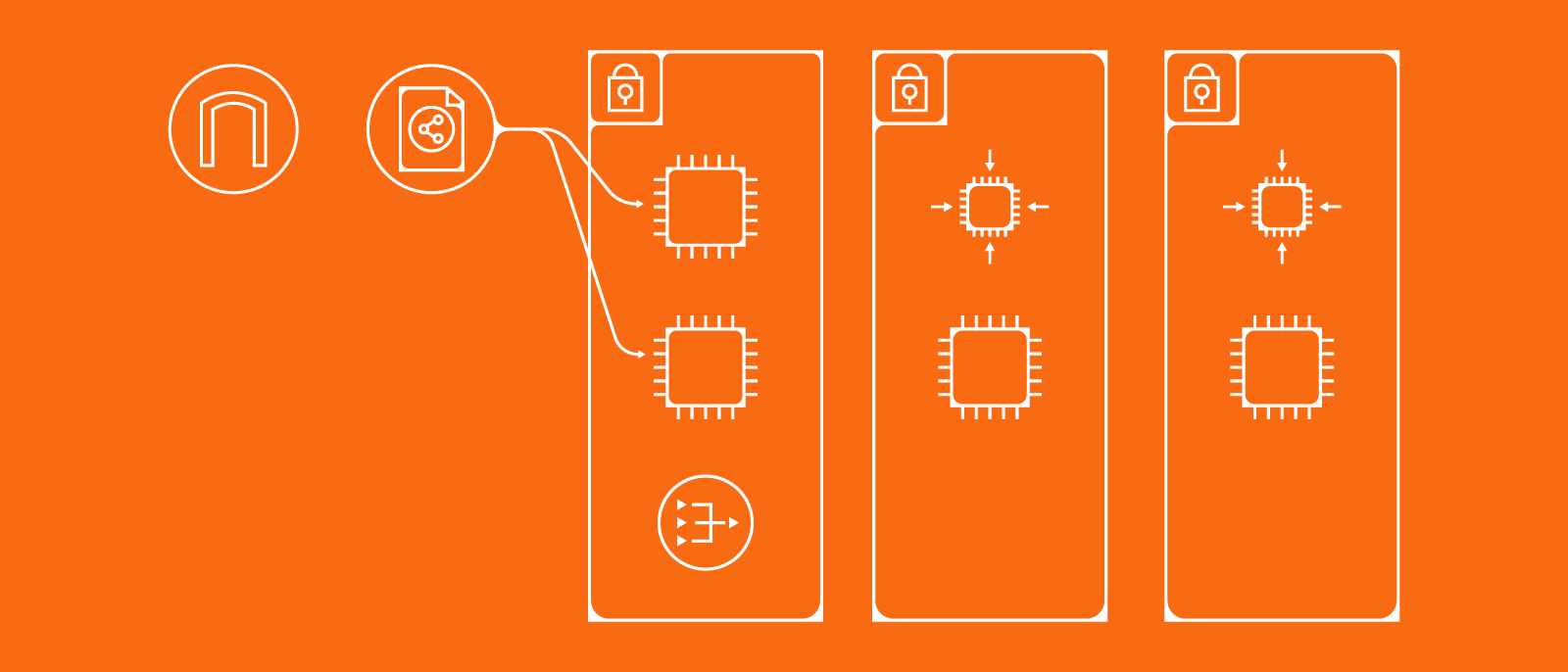

1. 現在のクラウド構造を可視化して把握する

クラウドセキュリティ戦略の構築を始める前に、クラウドに関して集められる限りの情報を集めましょう。セキュリティチームにとって、クラウドアーキテクチャの現状の可視化は優先すべき事項です。

クラウド API を使えばセキュリティチームはクラウドの変更をメタデータ層に至るまで確認できますが、API を使用していない場合、セキュリティ情報が古くなっている可能性があります。Lucidchart で複雑なシステムをビジュアル化すれば、クラウドで生成されたリアルタイムのデータを活用できるようになります。

- 手作業でのマッピングは避ける : クラウドシステムを手作業でマッピングすると、ミスが発生しやすくなり、ビジュアルが完成した頃にはクラウドの構成が変わってしまっているということになりかねません。クラウドセキュリティの状況を把握するためには、リアルタイムの情報が必要です。常に正確な情報に基づいて作業を進めるには、クラウドのビジュアルを自動生成するのがベストです。

- ビジュアルを活用してコラボレーションする : チーム全体でクラウドの構造を確認することで、コラボレーションを通じてクラウドセキュリティを改善することができます。

- 社内外の知見を活用する : クラウド構造を適切なメンバーでレビューできるよう、セキュリティチームと情報セキュリティチームとの間の分断を避け、DevOps チームにもクラウド図を確認してもらうようにします。

2. 自動化の前に基準を設けておく

基準を設定しておくことで、チームに不可欠な自動化の指針とすることができます。

ゼロから基準を自前で作る必要はありません。他のセキュリティ専門家から学び、ベストプラクティスを取り入れましょう。CIS (The Center for Internet Security) では、ベストプラクティスとして具体的な基準を推奨しています。主要クラウドプロバイダーに対応する CIS スタンダード があり、組織で適宜導入が可能です。セキュリティプラットフォームの基準を決めておけば、自動化に向けた準備を行う際や、自動化プロセスの開始後にクラウドの安全性を確保する上で役立ちます。

CIS 推奨の基準は以下のようなものです。

- ハードウェア資産のインベントリと管理 : 組織により許可されたハードウェアのみを使用する。

- ソフトウェア資産のインベントリと管理 : 理想的にはすべてのソフトウェアを IT 部門で把握する。

- 継続的な脆弱性管理 : 新たな脅威を認識した際には適切に行動して管理するものとする。

- モバイルデバイス、ノートパソコン、ワークステーション、サーバー上のハードウェア・ソフトウェアの安全な設定 : ネットワークへのモバイルアクセスが安全であり、ネットワーク保護のため適切に設定されていることを確認する。

- 管理者権限使用の制御 : ユーザーによるクラウドアクセスを監視し、システム内の管理者の行動を追跡する。

- 監査ログのメンテナンス、監視と分析 : 監査ログを使ってセキュリティ対策を改善し、組織を確実に保護する。

- メールとウェブブラウザの保護 : すべてのメールアカウントとウェブブラウザを確実かつ完全に保護することでハッカーにとっての機会を低減する。

- マルウェアに対する防御 : 自動化ツールを使用してワークステーションやモバイルデバイス全体のマルウェアを監視する。

- ネットワークポート、プロトコルやサービスの制限と制御 : ネットワークの脆弱性を管理してネットワークアクセスを追跡する。

- データ復旧能力 : インシデント対応として、データを適宜復旧できる準備をしておく。

- ファイアウォール、ルーターやスイッチなどのネットワークデバイスの安全な設定 : ネットワークインフラのセキュリティを管理し、全部門がこれらの設定を有効に保つようにする。

- 境界防御 : データの流れをコントロールし、さまざまなアクセスレベルの間で情報がクラウド内を移動する方法を把握する。

- データ保護 : 暗号化を使用してデータの完全性を保護し、データ損失のリスクを管理する。

- 「知る必要性」に基づくアクセス制御 : アクセス権限は組織内の役割に合わせる。

- 無線アクセスの管理 : 無許可の無線機器によるネットワーク接続を排除する。不適切なアクセスを最小限に抑えるため、組織内での無線ネットワークの使用方法を監視する。

- アカウントの監視と制御 : アカウントのライフサイクルを追跡し、退職した従業員や契約社員のシステムへのアクセス権限を削除する。

- セキュリティ意識の向上とトレーニングプログラムの実施 : システムのセキュリティとデータの保護方法について従業員に周知する。新たな情報や技術、潜在的な脅威について定期的にチームに情報提供する。

- アプリケーションソフトウェアのセキュリティ : アプリケーションのパッチ付与とアップグレードを行い、サポート対象のバージョンを使用する。

- インシデント対応と管理 : 計画、チームトレーニングと注意深い監督により、インシデントの発生と発生直後の事態に備える。

- 侵入テストとレッドチーム演習 : 侵入テストと自己監査でセキュリティ慣行をテストする。

3. コーディングができるセキュリティエンジニアをチームに配備する

社内のセキュリティエンジニアは、自動化を駆使してクラウド環境を管理する必要があります。クラウドシステムは API を利用しているため、コードが書けてセキュリティに詳しい人材を採用するか、すでにいるメンバーを教育する必要が出てきます。

社内にコーディングの専門家がいない場合でも、コーディングの知識を持っておくことは重要です。

- トレーニングを提供する : チームのセキュリティとコーディングの知識をレベルアップすることで、適切な人材にクラウド保護を担当してもらえるようになります。

- コンサルタントを採用する : コーディングに詳しい人材が社内にいない場合には、セキュリティチームがスクリプトに対応できるよう、一時的にコンサルタントの採用を検討します。

4. 開発の初期段階でクラウドセキュリティを確立する

セキュリティチームと DevOps を連携させ、開発プロセスにセキュリティを組み込むようにしましょう。セキュリティに対する開発者の関与度を高めることで、セキュリティチームが組織のセキュリティ対策を推進する際の味方を作ることができます。

クラウド開発の初期段階でセキュリティを取り入れることで、クラウドのセキュリティを優先し、組織全体の協業を促進することができ、開発者からの支持が得られ、クラウド内でセキュリティを強化するためのポイントの特定やセキュリティ面でのベストプラクティスの実践もスムーズになります。

Lucidchart は、クラウドセキュリティを可視化し、コラボレーションを推進するためのプラットフォームとして、自社のクラウド構造を深く掘り下げ、改善の余地を探し、クラウド導入のあらゆる側面に戦略的にアプローチする上で役立ちます。

クラウドインフラをしっかりと可視化することで、チームはベンチマークを追跡し、セキュリティに関する意思決定を検証して、クラウド保護の効果を高めることができます。

自社のクラウドインフラ全体を可視化し、クラウドセキュリティ戦略の構築につなげましょう。

今すぐ Lucidscale を活用Lucidchart について

クラウドベースのインテリジェントな図作成アプリケーション、Lucidchart は、Lucid Software のビジュアルコラボレーションスイートのコアコンポーネントで、チームがリアルタイムで共同作業し、フローチャート、モックアップ、UML 図、カスタマージャーニーマップなどを作成できる直感的なクラウドベースのソリューションです。Lucidchart はチームが前進し、より迅速に将来を見据えて構築するための最高のツールとなります。Lucid は、Google、GE、NBC Universal などの顧客や、Fortune 500 企業の 99% を始めとする世界中の主要企業にサービスを提供しています。Lucid は、Google、Atlassian、Microsoft などの業界の主要企業と提携しており、創業以来、製品、事業内容と企業文化を称える各種の賞を多数受賞しています。詳細は lucidchart.com/ja を参照してください。

Lucidchart で今すぐ作図を初めましょう。無料で使えます!

登録することにより、当社のサービス利用規約に同意され、また当社のプライバシーポリシーを確認の上理解されたものと見なします。