Is de cloud veilig? Door cloudbeveiliging holistisch te benaderen, kun je je organisatie beschermen tegen cloudbeveiligingsrisico's. Stel een cloud security beleid op, implementeer best practices en maak een einde aan silo's in je organisatie, zodat je team proactief aan de slag kan met cloudbeveiliging.

In dit artikel laten we zien hoe je cloud security holistisch benadert, onder andere door visuals te gebruiken om teams op de hoogte te brengen van best practices voor beveiliging en duidelijk inzicht in de cloudomgeving te krijgen.

Inleiding tot cloud security

Cloudbeveiliging is essentieel voor organisaties die in de cloud werken. Een organisatie die gegevens aanmaakt, gebruikt en beheert, is kwetsbaar voor beveiligingsincidenten. Ongeautoriseerde toegang tot het systeem kan de bedrijfsactiviteiten, klanten of reputatie van het bedrijf (vaak alle drie) aanzienlijk beschadigen.

Door best practices voor cloudbeveiliging te implementeren, kun je de beveiligingsrisico's voor je organisatie onder controle houden en werken in een beveiligde cloud. Bovendien helpt inzicht in de cloud teams om samen te werken aan cloudbeveiliging.

Drie aspecten van cloudbeveiliging: gegevens, netwerken en mensen

Laten we eens kijken naar de drie belangrijkste componenten van een cloud security strategie waarop je organisatie zich moet concentreren: gegevens, netwerken en mensen. Deze drie aspecten zijn essentieel om veilig werken in de cloud mogelijk te maken.

Gegevens

Gegevensbescherming zou een van de topprioriteiten van je team moeten zijn. Voordat je de gegevensbeveiliging kunt gaan verbeteren, moet je een grondige inventarisatie maken van alle soorten gegevens.

Zo kan je organisatie bijvoorbeeld beschikken over gevoelige medische gegevens van consumenten, persoonlijke financiële gegevens, intellectuele eigendommen (IP) of bedrijfsgegevens die via operationele activiteiten zijn verzameld. Elk type gegevens moet, afhankelijk van bron, inhoud en doel, goed beheerd en beschermd worden, of de gegevens nu opgeslagen zijn of verstuurd worden.

Belangrijkste acties die je kunt ondernemen:

- Inventariseer gegevens: het beveiligingsteam moet alle gegevens achterhalen (inclusief de gegevens in de schaduw-IT van je bedrijf).

- Ken de nalevingsbehoeften: als je weet welke gegevens je hebt en waar deze zich bevinden, kun je nalevingseisen opstellen. Ga na welke voorschriften van toepassing zijn op jouw gegevens en wat je momenteel doet om die na te leven.

Netwerken

Veel IT-beveiligingsteams zijn zich niet echt bewust van de volledige omvang van netwerken. Niet omdat ze hier geen moeite voor doen, maar vanwege de schaduw-IT. Als werknemers IT-tools, SaaS of andere computerservices gebruiken waar het IT-team niets van af weet, kan je team zich niet voorbereiden op mogelijke risico's en beveiligingsproblemen.

Best practice:

- Spoor schaduw-IT op: verbied schaduw-IT niet, maar houd een oogje in het zeil.

Mensen

Zelfs geautoriseerde gebruikers kunnen bijdragen aan beveiligingslekken of misbruik van het cloudsysteem. Zorg voor een duidelijke afbakening van toegang en rollen, beperk het gebruik en onthoud dat geen enkel systeem immuun is voor menselijke fouten. Zo kan je bedrijf beter omgaan met risico's die onbedoeld door je team zijn geïntroduceerd (of opzettelijk door een onbevoegd persoon of voor ongeoorloofd gebruik).

Onze suggestie om je team te overtuigen:

- Kies voor een beveiligingsgerichte aanpak: maak een beveiligingsplan en deel dat met alle werknemers om menselijke fouten te beperken.

Cloud beveiligen? Vier tips voor een cloud security strategie

Houd deze vier tips in gedachten bij het ontwikkelen van je cloud security strategie.

1. Krijg inzicht in de huidige cloudstructuur

Voordat je met het opstellen van een cloudbeveiligingsstrategie begint, moet je eerst zoveel mogelijk informatie over je cloud verzamelen. Inzicht in de huidige cloudarchitectuur moet een prioriteit zijn voor je beveiligingsteam.

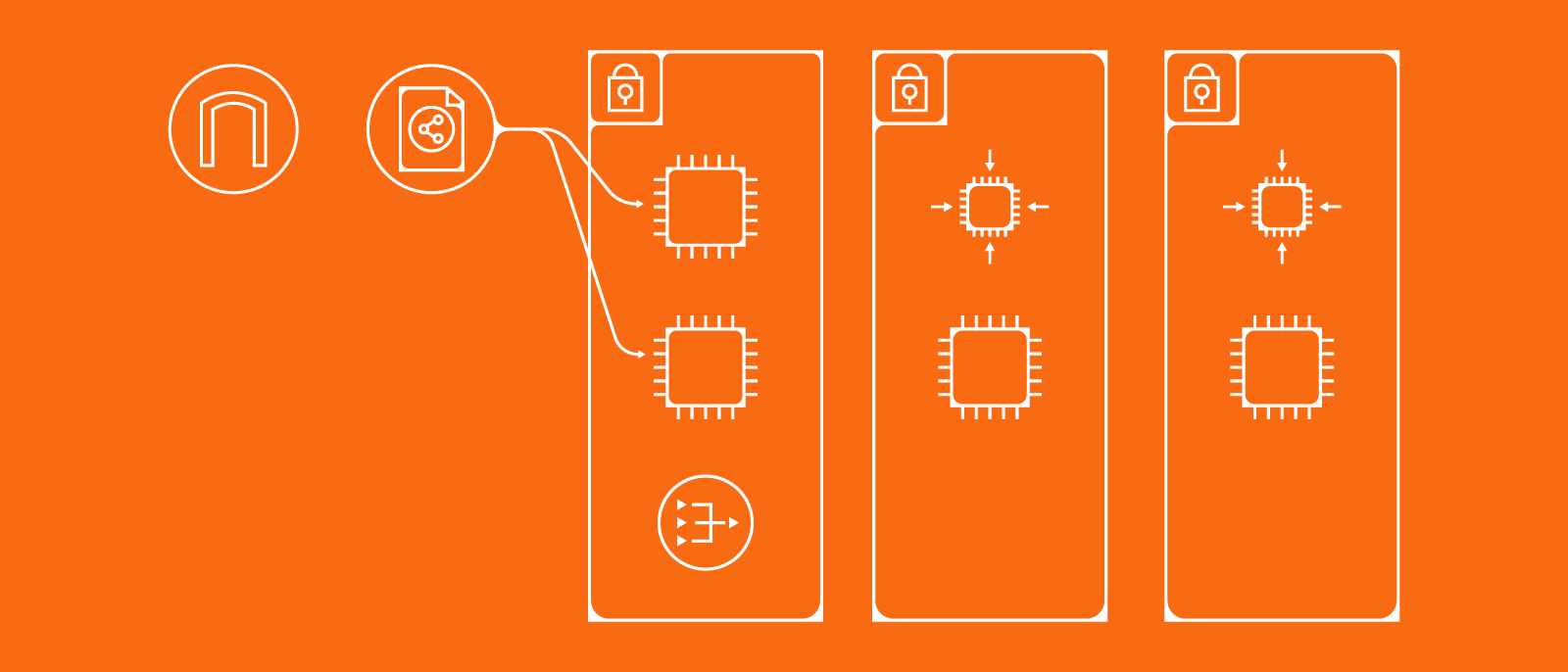

Met cloud-API's kan je beveiligingsteam wijzigingen in de cloud tot in de metadatalaag zien. Als je geen gebruikmaakt van API's, is je beveiligingsinformatie mogelijk niet actueel. Lucidchart helpt bij het visualiseren van complexe systemen, zodat je kunt profiteren van de realtime gegevens die door de cloud worden gegenereerd.

- Breng de cloud niet handmatig in kaart: als je je cloudsysteem handmatig in kaart brengt, kun je fouten maken. Je cloudvisualisatie klopt dan al meteen niet meer. Je hebt realtime informatie nodig om een compleet beeld te krijgen van de beveiligingssituatie. De beste manier om er zeker van te zijn dat je altijd met actuele informatie werkt, is door de cloudvisualisatie te automatiseren.

- Werk visueel samen: bespreek de cloudstructuur samen met je team. Je zult zien dat een dergelijke samenwerking de cloudbeveiliging kan verbeteren.

- Maak gebruik van interne en externe expertise: zorg dat de juiste mensen naar de cloudstructuur kijken. Je beveiligings- en informatiebeveiligingsteams moeten niet gescheiden van elkaar werken. Laat ook het DevOps-team gebruikmaken van je cloudvisuals.

2. Bepaal vooraf standaarden voor automatisering

Standaarden zijn belangrijk om je team houvast te bieden bij automatisering.

Je hoeft niet het wiel opnieuw uit te vinden: beveiligingsprofessionals weten alles over de best practices. Het Center for Internet Security (CIS) beveelt hiervoor specifieke standaarden aan. Er zijn CIS-standaarden die je organisatie kan gebruiken voor alle grote cloudproviders. Standaarden voor beveiligingsplatforms maken de weg vrij voor automatisering en helpen de cloud veilig te houden tijdens het automatiseringsproces.

Het Center for Internet Security beveelt deze standaarden aan:

- Inventarisatie en beheer van hardware-assets: gebruik alleen hardware die door je organisatie is goedgekeurd.

- Inventarisatie en beheer van software-assets: idealiter is alle software bekend bij de IT-afdeling.

- Continu beheer van kwetsbaarheden: als je nieuwe bedreigingen ontdekt, moet je adequaat handelen om die te beheersen.

- Veilige configuratie voor hardware en software op mobiele apparaten, laptops, werkstations en servers: zorg dat mobiele toegang tot het netwerk veilig is en correct ingesteld is om netwerken te beschermen.

- Gecontroleerd gebruik van beheerdersrechten: bewaak de gebruikerstoegang tot de cloud en volg beheerdersactiviteiten in het systeem.

- Onderhoud, bewaking en analyse van auditlogboeken: gebruik auditlogboeken om de beveiliging te verbeteren en je organisatie veilig te houden.

- Beveiliging van e-mail en webbrowser: geef hackers minder kansen door alle e-mailaccounts en webbrowsers volledig te beveiligen.

- Bescherming tegen malware: gebruik geautomatiseerde tools om werkstations en mobiele apparaten te controleren op malware.

- Beperking en controle van netwerkpoorten, -protocollen en -services: houd kwetsbaarheden in het netwerk onder controle en volg de netwerktoegang.

- Mogelijkheden voor gegevensherstel: zorg dat gegevens na een incident hersteld kunnen worden.

- Veilige configuratie voor netwerkapparaten, zoals firewalls, routers en switches: beheer de beveiliging van de netwerkinfrastructuur en zorg dat elke afdeling deze configuraties actief onderhoudt.

- Grensverdediging: beheer de gegevensstroom en zorg dat je begrijpt hoe informatie zich in de cloud tussen verschillende toegangsniveaus verplaatst.

- Gegevensbescherming: maak gebruik van encryptie, bescherm de gegevensintegriteit en beperk het risico van gegevensverlies.

- Gecontroleerde toegang op basis van 'need to know': verleen toegangsrechten op basis van rollen in de organisatie.

- Toegangscontrole voor draadloze apparaten: voorkom dat onbevoegde draadloze apparaten verbinding maken met het netwerk. Bekijk hoe draadloze netwerken binnen de organisatie worden gebruikt om onbevoegde toegang tot een minimum te beperken.

- Accountbewaking en -beheer: volg de levenscycli van accounts en verwijder de toegang van voormalige werknemers en opdrachtnemers tot het systeem.

- Implementeer een beveiligingsbewustzijns- en -trainingsprogramma: leer medewerkers hoe ze de veiligheid van het systeem kunnen waarborgen en gegevens veilig kunnen houden. Breng je team regelmatig op de hoogte van nieuwe informatie, technologieën en potentiële bedreigingen.

- Applicatiebeveiliging: voer patches en upgrades voor je softwareapplicaties uit. Gebruik ondersteunde versies.

- Incidentrespons en -beheer: met planning, teamtrainingen en zorgvuldig toezicht kun je je voorbereiden op een incident en de onmiddellijke gevolgen hiervan.

- Penetratietests en 'red team'-oefeningen: test je beveiligingsprocedures met penetratietests en zelfcontroles.

3. Zorg dat er beveiligingsprogrammeurs in je team zitten

Beveiligingstechnici in je bedrijf moeten de cloudomgevingen beheren met behulp van automatisering. Omdat cloudsystemen API-gestuurd zijn, moet je ofwel op zoek naar nieuwe teamleden die kunnen programmeren en kennis hebben over beveiliging of de mensen die je al hebt opleiden.

Ervaring met programmeren is essentieel, zelfs als je organisatie geen interne expertise op dit gebied heeft.

- Zorg voor training: verbeter de kennis van je team op het gebied van beveiliging en programmeren om mensen in te kunnen zetten in functies waarin ze de cloud kunnen beschermen.

- Schakel een consultant in: als er binnen de organisatie geen sterke programmeurs zijn, overweeg dan een consultant in te schakelen om je beveiligingsteam op weg te helpen met scripting.

4. Breng de veiligheid in een vroeg stadium van de ontwikkeling op orde

Breng het beveiligingsteam in contact met DevOps om beveiliging in te bouwen in het ontwikkelingsproces. Stimuleer ontwikkelaars om meer op het gebied van beveiliging te doen, zodat het beveiligingsteam op hun steun kan rekenen bij de beveiligingsinspanningen van de organisatie.

Door beveiliging al vroeg in het cloudontwikkelingsproces te omarmen, kun je prioriteit geven aan cloud security en samenwerking in de hele organisatie stimuleren. Door draagvlak onder ontwikkelaars te creëren, kun je punten ontdekken waar een grotere nadruk gelegd moet worden op beveiliging en best practices implementeren.

Lucidchart biedt teams een platform om de zichtbaarheid te verbeteren en meer samen te werken op het gebied van cloudbeveiliging. Verdiep je in de cloudstructuur, ga op zoek naar verbeterpunten en zorg voor een strategische benadering van elk aspect van de cloudimplementatie.

Door de cloudinfrastructuur inzichtelijk te maken, kan je team benchmarks volgen, beveiligingsbeslissingen verifiëren en de cloud effectiever beschermen.

Breng je volledige cloudinfrastructuur in beeld om een cloudbeveiligingsstrategie te ontwikkelen.

Ga nu aan de slag met LucidscaleOver Lucidchart

Lucidchart, een slimme diagramapplicatie in de cloud, is een kernonderdeel van Lucid Software's pakket voor visuele samenwerking. Met deze intuïtieve cloudgebaseerde oplossing kunnen teams in realtime samenwerken om flowcharts, mockups, UML-diagrammen, kaarten van customer journeys en meer te maken. Lucidchart stuwt teams vooruit om sneller aan de toekomst te bouwen. Lucid is trots op zijn diensten aan belangrijke bedrijven over de hele wereld, waaronder klanten als Google, GE en NBC Universal, en 99% van de Fortune 500. Lucid werkt samen met brancheleiders, waaronder Google, Atlassian en Microsoft. Sinds de oprichting heeft Lucid talrijke onderscheidingen ontvangen voor zijn producten, bedrijfsvoering en werkcultuur. Ga voor meer informatie naar lucidchart.com/nl.

Begin vandaag nog met diagrammen maken met Lucidchart - probeer het gratis!

Door te registreren ga je akkoord met onze Servicevoorwaarden en bevestig je dat je ons Privacybeleid gelezen hebt en begrijpt.