Criando uma estratégia holística de segurança na nuvem

Tempo de leitura: cerca de 9 minutos

Tópicos:

Uma abordagem holística da segurança na nuvem pode unificar sua organização contra os riscos de segurança na nuvem. Definir políticas de segurança na nuvem, implementar práticas recomendadas e eliminar silos em sua organização permite que sua equipe seja mais proativa em relação à segurança na nuvem.

Neste artigo, mostraremos como estabelecer uma abordagem holística para a segurança na nuvem, incluindo como usar recursos visuais para alinhar as equipes às melhores práticas de segurança e ver claramente o ambiente de nuvem.

Introdução à segurança na nuvem

A segurança na nuvem é uma prática essencial para organizações corporativas com implantações em nuvem. À medida que sua organização cria, usa e gerencia dados, ela se torna vulnerável a incidentes de segurança. O acesso não autorizado ao seu sistema é um risco que pode prejudicar significativamente os negócios, os clientes ou a reputação da sua empresa (muitas vezes, as violações de segurança afetam todos os três).

Ao implementar as melhores práticas de segurança na nuvem, sua organização pode gerenciar ou reduzir os riscos de segurança. É importante ressaltar que ter visibilidade na nuvem ajuda a reunir suas equipes para colaborar na proteção de sua nuvem.

Veja 3 itens de segurança na computação em nuvem: dados, redes e pessoas

Vamos nos aprofundar nos três componentes principais em que sua organização precisa se concentrar como parte da estratégia de segurança na nuvem: dados, redes e pessoas.

Dados

A proteção de dados deve ser uma das prioridades da sua equipe. Antes de começar a melhorar a segurança dos dados, você precisa fazer um inventário completo dos seus tipos de dados.

Por exemplo, sua organização pode ter informações de saúde do consumidor reguladas pela HIPAA, dados financeiros pessoais, propriedade intelectual (IP) ou dados corporativos coletados por meio de atividades operacionais. Todos os tipos de dados, dependendo de origem, conteúdo e finalidade, devem ser gerenciados e protegidos de forma adequada, independente de os dados estarem em repouso ou em movimento.

Principais ações que você pode realizar:

- Catalogar os dados: sua equipe de segurança deve identificar e localizar os dados (incluindo dados envolvidos na TI paralela em sua empresa).

- Conheça suas necessidades de conformidade: depois de saber quais são e onde estão os dados, comece a delinear os requisitos de conformidade. Descubra quais regulamentações se aplicam aos os dados e o que você está fazendo atualmente para conformidade destes dados.

Redes

Muitas equipes de segurança de TI não têm conhecimento real da extensão total das redes, não porque não estão tentando ganhar visibilidade, mas por causa da shadow IT. Sempre que os funcionários usam ferramentas de TI, SaaS ou outros serviços de informática que sua equipe de TI não conhece, isso deixa sua equipe despreparada para possíveis riscos e problemas de segurança.

Melhores práticas

- Encontre sua TI paralela: evite banir a shadow IT imediatamente e, em vez disso, comece a rastreá-la.

Pessoas

Até mesmo usuários autorizados podem contribuir para violações de segurança ou uso indevido do seu sistema de nuvem. Definir claramente o acesso e as funções, limitar o uso e lembrar que nenhum sistema é completamente independente do erro humano pode ajudar a sua organização a gerenciar riscos introduzidos involuntariamente por sua equipe (ou intencionalmente por uma pessoa não autorizada ou para um uso não autorizado).

Nossa sugestão para embarcar a equipe:

- Adote uma abordagem voltada para a segurança: crie um plano de segurança que seja compartilhado com todos os funcionários para reduzir e contabilizar o erro humano.

Quatro dicas para criar uma estratégia de segurança da informação na nuvem

À medida que você constrói a estratégia de segurança na nuvem, tenha essas quatro dicas em mente.

1. Tenha consciência e visibilidade da estrutura atual da nuvem

Antes de começar a criar a estratégia de segurança na nuvem, reúna todas as informações possíveis na nuvem. A visibilidade da arquitetura de nuvem atual deve ser uma prioridade para sua equipe de segurança.

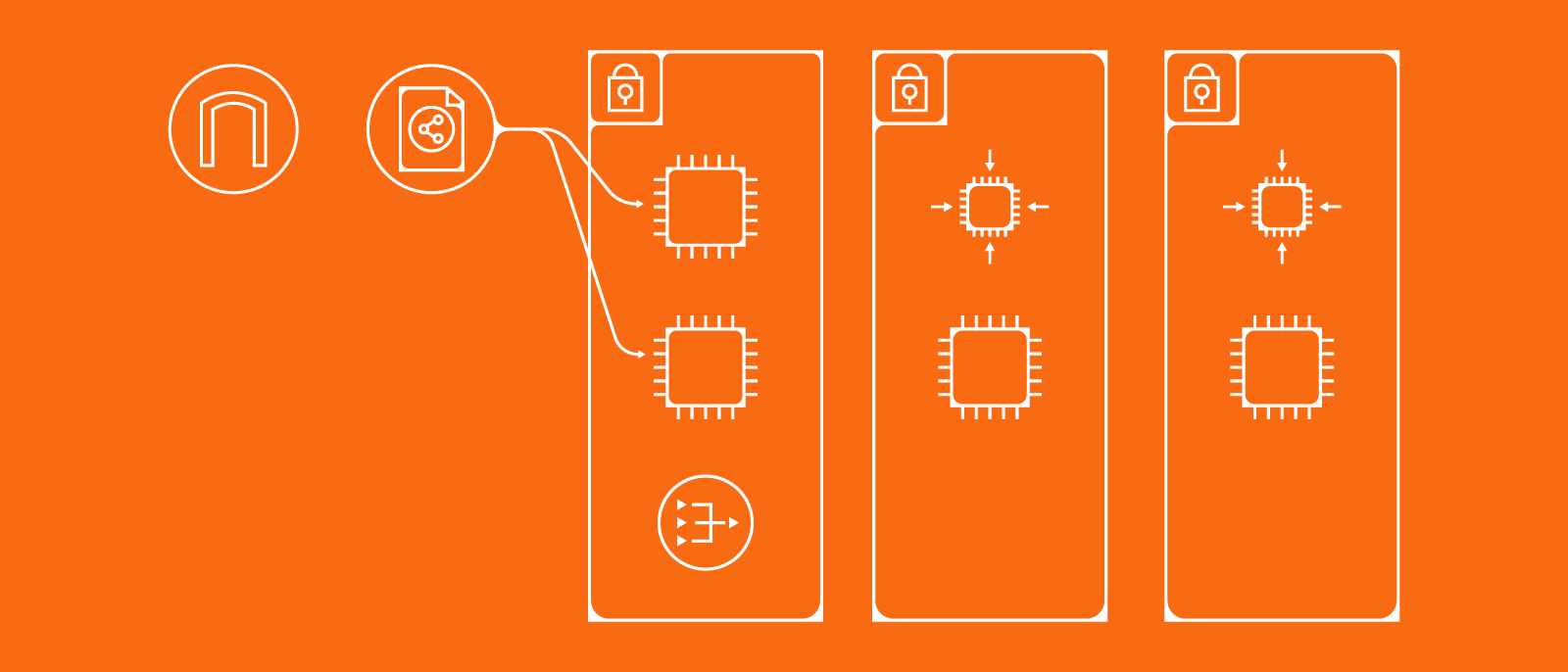

As APIs de nuvem podem oferecer às equipes de segurança a chance de ver as alterações na nuvem até a camada de metadados. Se você não estiver utilizando APIs, suas informações de segurança podem estar desatualizadas. O Lucidchart pode ajudá-lo a visualizar sistemas complexos, permitindo que você aproveite os dados em tempo real gerados pela sua nuvem.

- Evite o mapeamento manual: mapear seu sistema de nuvem de forma manual pode gerar erros. Então, depois de criar a visualização na nuvem, ela fica quase que imediatamente desatualizada. Informações em tempo real são necessárias para ter uma visão completa das circunstâncias de segurança na nuvem. A melhor maneira de garantir que você esteja sempre trabalhando com informações precisas é automatizar a visualização na nuvem.

- Colabore visualmente: analise a estrutura de nuvem com sua equipe. Você descobrirá que essa colaboração pode realmente melhorar a segurança da sua nuvem.

- Aproveite a experiência interna e externa: verifique se você tem as pessoas certas revisando sua estrutura de nuvem. Suas equipes de segurança e segurança da informação não devem ficar isoladas. Da mesma forma, a equipe de DevOps deve fazer referência aos visuais da nuvem.

2. Defina padrões antes da automação

Os padrões oferecem orientações essenciais de automação para a equipe.

Em vez de reinventar a “roda de padrões”, encontre as melhores práticas aprendendo com outros profissionais de segurança. O CIS (o Center for Internet Security) recomenda padrões específicos como práticas recomendadas. Há padrões CIS que sua organização pode usar com cada um dos principais provedores de nuvem. Seus padrões de plataforma de segurança preparam você para a automação e ajudam a garantir que sua nuvem permaneça segura após o início do processo de automação.

O Center for Internet Security recomenda estes padrões:

- Inventário e controle de ativos de hardware: use somente hardware autorizado pela sua organização.

- Inventário e controle de ativos de software: Idealmente, todo software deve ser conhecido pelo departamento de TI.

- Gerenciamento contínuo de vulnerabilidades: sempre que você souber de novas ameaças, deverá agir de forma adequada para gerenciá-las.

- Configuração segura para hardware e software em dispositivos móveis, laptops, estações de trabalho e servidores: garanta que o acesso móvel à sua rede esteja seguro e configurado corretamente para proteger as redes.

- Uso controlado de privilégios administrativos: monitore o acesso do usuário à sua nuvem e acompanhe o comportamento administrativo do sistema.

- Manutenção, monitoramento e análise de registros de auditoria: use registros de auditoria para melhorar as práticas de segurança e garantir que sua organização esteja protegida.

- Proteções de e-mail e navegador: reduza o número de oportunidades para hackers, certificando-se de que todas as contas de e-mail e navegadores estejam totalmente protegidos.

- Defesas contra malware: use ferramentas automatizadas para monitorar malware em estações de trabalho e dispositivos móveis.

- Limitação e controle de portas, protocolos e serviços de rede: Gerencie vulnerabilidades de rede e rastreie o acesso à rede.

- Recursos de recuperação de dados: esteja preparado para recuperar dados, se necessário, em resposta a um incidente.

- Configuração segura para dispositivos de rede, como firewalls, roteadores e switches: Gerencie a segurança da infraestrutura de rede e garanta que todos os departamentos mantenham essas configurações ativas.

- Defesa de limites: controle o fluxo de dados e entenda como as informações se movem na nuvem entre vários níveis de acesso.

- Proteção de dados: use criptografia, proteja a integridade dos dados e gerencie o risco de perda destes dados.

- Acesso controlado com base na necessidade de saber: Alinhe os privilégios de acesso às funções na organização.

- Controle de acesso sem fio: impeça que dispositivos sem fio não autorizados se conectem à sua rede. Observe como a rede sem fio é usada na organização para garantir que o acesso inadequado seja reduzido ao mínimo.

- Monitoramento e controle de contas: siga os ciclos de vida da conta e remova ex-funcionários e contratados do acesso aos seus sistemas.

- Implemente um programa de treinamento e conscientização de segurança: informe seus funcionários sobre como proteger a segurança do sistema e proteger os dados. Frequentemente, atualize a equipe sobre novas informações, tecnologias e possíveis ameaças.

- Segurança do software aplicativo: corrija e atualize seus aplicativos. Use as versões compatíveis.

- Resposta e gerenciamento de incidentes: use o planejamento, o treinamento da equipe e a supervisão cuidadosa para garantir que você esteja preparado para um incidente e as consequências imediatas.

- Testes de penetração e exercícios da equipe vermelha: teste suas práticas de segurança com testes de caneta e autoauditorias.

3. Tenha engenheiros de segurança que programam em sua equipe

Os engenheiros de segurança em sua organização devem gerenciar os ambientes de nuvem com automação. Como os sistemas de nuvem são orientados por API, você precisará recrutar membros da equipe que saibam programar e conhecer a segurança ou precisará treinar pessoal que você já tem em sua equipe.

Ter experiência em programação é fundamental, mesmo que a organização não tenha experiência interna nessa área.

- Ofereça treinamento: atualize o conhecimento de programação e segurança da sua equipe e você estará preparado para colocar as pessoas certas em funções que possam proteger a nuvem.

- Tenha um consultor: se sua organização não tiver bons programadores, considere contratar um consultor temporário para ajudar a equipe de segurança a se atualizar com os scripts.

4. Definir a segurança no desenvolvimento inicial

Conecte sua equipe de segurança ao DevOps para trazer a segurança para o processo de desenvolvimento. Incentive seus desenvolvedores a assumir um papel maior na segurança para que sua equipe de segurança tenha aliados na segurança da organização.

Ao adotar a segurança desde o início do desenvolvimento da nuvem, você pode priorizar a segurança na nuvem e incentivar a colaboração em toda a organização. Ter a adesão dos desenvolvedores ajuda a identificar os pontos certos na nuvem para enfatizar a segurança e implementar as melhores práticas de segurança.

O Lucidchart oferece às equipes uma plataforma para melhorar a visibilidade e criar colaboração na segurança da nuvem. Mergulhe fundo na estrutura de nuvem, procure áreas em que você possa implementar melhorias e abordar estrategicamente todos os aspectos da implantação da nuvem.

Com forte visibilidade da infraestrutura de nuvem, sua equipe poderá rastrear benchmarks, verificar decisões de segurança e proteger a nuvem com mais eficiência.

Visualize toda a sua infraestrutura de nuvem para desenvolver a estratégia de segurança na nuvem.

Use hoje mesmo o LucidscaleSobre: Lucidchart

O Lucidchart, um aplicativo de diagramação inteligente que roda na nuvem, é um componente central da Suíte de colaboração visual da Lucid Software. Essa solução intuitiva de nuvem oferece às equipes a possibilidade de colaborar em tempo real para criar fluxogramas, mockups, diagramas UML, mapas de jornada do cliente e muito mais. O Lucidchart impulsiona as equipes para uma construção mais ágil do futuro. A Lucid tem orgulho de atender às principais empresas de todo o mundo, incluindo clientes como Google, GE e NBC Universal, e 99% das empresas da Fortune 500. A Lucid faz parceria com líderes do setor, como Google, Atlassian e Microsoft. Desde a inauguração, a Lucid recebeu vários prêmios por seus produtos e negócios e pela cultura no local de trabalho. Veja mais informações em lucidchart.com/pt.

Comece a diagramar com o Lucidchart hoje mesmo — gratuitamente!

Ao se registrar, você concorda com nossos Termos de Serviço e reconhece que leu e entendeu nossa Política de Privacidade.