Comment mettre en place une politique de sécurité cloud

Temps de lecture : environ 9 min

Sujets :

Une politique de sécurité cloud holistique permet de fédérer votre organisation face aux risques liés à cette technologie. En définissant des politiques de sécurité du cloud, en instaurant de bonnes pratiques et en éliminant les silos au sein de votre entreprise, votre équipe pourra en effet aborder ces menaces de manière plus proactive.

Dans cet article, nous vous expliquons comment établir une approche holistique de sécurité du cloud, et notamment comment utiliser des visuels pour amener vos équipes à adopter les bonnes pratiques et visualiser avec précision votre environnement.

Introduction à la sécurité du cloud

La sécurité du cloud est incontournable pour les entreprises qui emploient cette technologie. Lorsque votre organisation crée, utilise et gère des données, elle s’expose à des incidents de sécurité. Les accès non autorisés à votre système constituent un risque qui peut nuire considérablement aux activités de votre entreprise, à ses clients ou à sa réputation (bien souvent, les trois à la fois).

En mettant en œuvre de bonnes pratiques en matière de sécurité du cloud, vous pouvez gérer ou limiter ces menaces. Pour ce faire, il est important que vos équipes aient une visibilité sur votre environnement afin de collaborer à sa sécurisation.

Les trois piliers de la sécurité du cloud : données, réseaux et utilisateurs

Examinons les trois principaux éléments sur lesquels votre entreprise doit se concentrer dans le cadre de sa stratégie de sécurité cloud : les données, les réseaux et les utilisateurs.

Données

La protection des données doit être l’une des priorités de votre équipe. Avant de commencer à renforcer la sécurité de vos informations, vous devez dresser un inventaire complet de vos types de données.

Par exemple, votre organisation dispose peut-être d’informations de santé soumises à la loi HIPAA, de données financières personnelles, de données relevant de la propriété intellectuelle (PI) ou de données d’entreprise recueillies dans le cadre d’activités opérationnelles. Chaque type de données, selon sa source, son contenu et sa finalité, doit être géré et protégé adéquatement, que les données soient au repos ou en mouvement.

Parmi les mesures essentielles que vous pouvez prendre :

- Cataloguer vos données : votre équipe de sécurité doit identifier et localiser les données (notamment les informations concernées par le shadow IT au sein de votre entreprise).

- Définir vos besoins en matière de conformité : une fois que vous avez déterminé la nature et l’emplacement de vos données, commencez à décrire vos obligations de conformité. Vérifiez quelles réglementations s’appliquent aux informations que vous détenez et les mesures que vous prenez actuellement pour assurer leur protection.

Réseaux

De nombreuses équipes de sécurité informatique ignorent sincèrement l’étendue de leurs réseaux, non pas qu’elles ne fassent pas d’efforts pour gagner en visibilité, mais en raison du shadow IT. Chaque fois que les employés utilisent des outils informatiques, des applications SaaS ou d’autres services dont votre équipe technique n’a pas connaissance, celle-ci se retrouve prise au dépourvu face aux risques et aux problèmes de sécurité potentiels.

Bonne pratique :

- Identifier votre shadow IT : évitez d’interdire purement et simplement le shadow IT et commencez plutôt à le surveiller.

Utilisateurs

Même les utilisateurs autorisés peuvent contribuer à des failles de sécurité ou à une mauvaise manipulation de votre système cloud. En définissant clairement les accès et les rôles, en limitant l’utilisation et en gardant à l’esprit qu’aucun système n’est totalement immunisé contre l’erreur humaine, votre organisation peut gérer les risques introduits involontairement par votre équipe (ou intentionnellement par une personne non autorisée ou pour une utilisation non autorisée).

Notre suggestion pour mobiliser votre équipe :

- Adopter une approche axée sur la sécurité : créez un plan de sécurité partagé avec tous les employés afin de réduire et de compenser l’erreur humaine.

4 conseils pour élaborer une politique de sécurité cloud

Gardez les quatre conseils suivants en tête lorsque vous élaborez votre stratégie de sécurité cloud.

1. Renforcez la compréhension et la visibilité de votre structure cloud actuelle

Avant de commencer à élaborer votre stratégie, réunissez toutes les informations possibles sur votre infrastructure. Obtenir une visibilité sur l’architecture actuelle de votre cloud doit être une priorité pour votre équipe de sécurité.

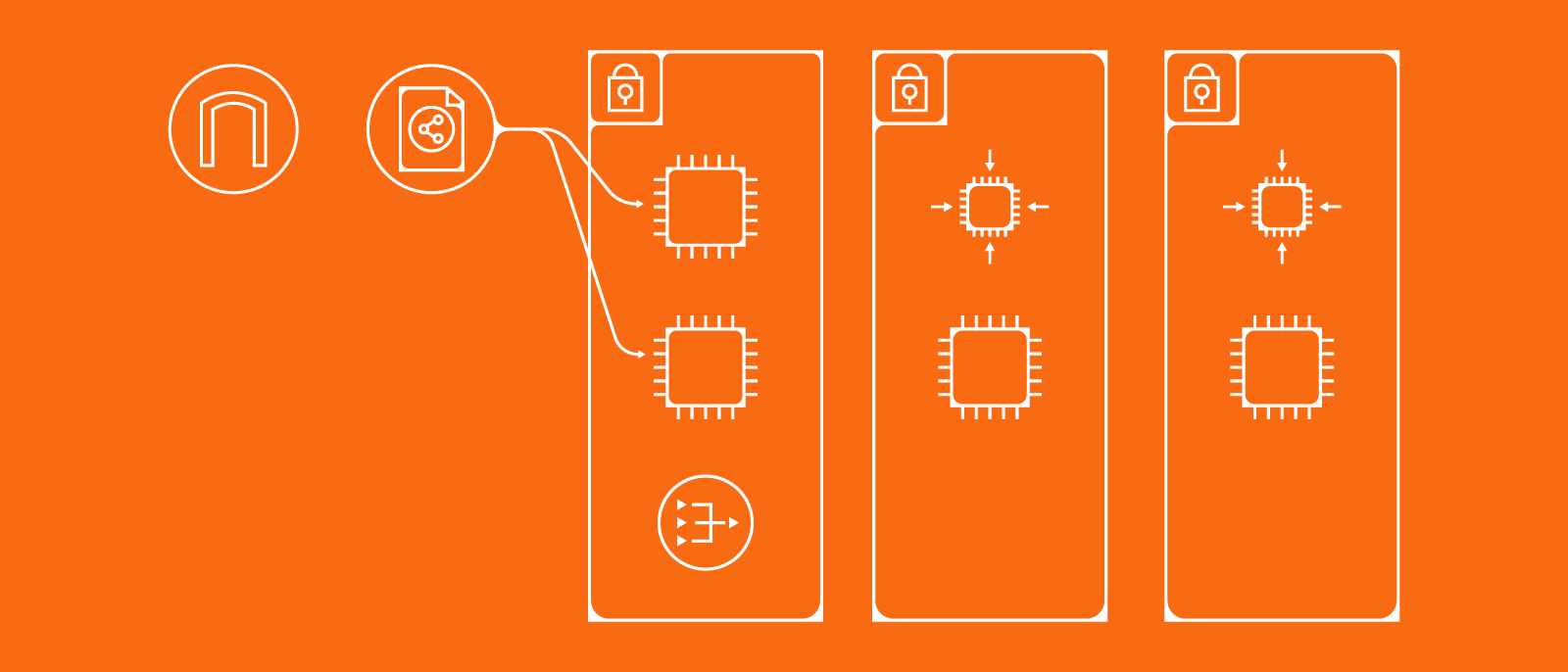

Les API cloud peuvent permettre aux équipes chargées de la sécurité de suivre les modifications apportées à votre environnement jusqu’à la couche de métadonnées. Si vous n’exploitez aucune API, vos informations de sécurité risquent d’être obsolètes. Lucidchart peut vous aider à visualiser des systèmes complexes afin de tirer parti des données en temps réel générées par votre infrastructure cloud.

- Éviter la cartographie manuelle : modéliser votre cloud à la main peut être source d’erreurs. En outre, votre représentation risque de ne plus être d’actualité lorsque vous la finaliserez. Des informations en temps réel sont nécessaires pour obtenir une vision complète de votre sécurité du cloud. La meilleure solution pour vous assurer que vous travaillez toujours à partir d’informations précises est d’automatiser votre visualisation du cloud.

- Collaborer visuellement : passez en revue la structure de votre cloud avec votre équipe. Vous constaterez que ce travail en commun peut réellement améliorer la sécurité du cloud.

- Faire appel aux experts internes et externes : assurez-vous que des personnes compétentes vérifient la structure de votre cloud. Vos équipes de sécurité et de sécurité de l’information ne doivent pas être cloisonnées. De même, votre équipe DevOps a tout intérêt à se reporter à vos visuels cloud.

2. Fixez des normes avant d’automatiser

Les normes fournissent des directives indispensables à votre équipe en matière d’automatisation.

Ne perdez pas de temps à réinventer la roue, identifiez les bonnes pratiques en vous inspirant d’autres professionnels de la sécurité. Le CIS (Center for Internet Security) recommande pour cela un ensemble de normes spécifiques. Il existe des normes CIS que votre organisation peut utiliser avec chacun des principaux fournisseurs cloud. Ces principes vous préparent à l’automatisation de votre plateforme et vous aident à garantir que votre cloud reste sécurisé une fois que vous entamez le processus.

Le Center for Internet Security recommande les normes suivantes :

- Inventaire et contrôle des actifs matériels : utilisez exclusivement les équipements autorisés par votre organisation.

- Inventaire et contrôle des actifs logiciels : dans l’idéal, le service informatique devrait avoir connaissance de tous les logiciels utilisés.

- Gestion continue des vulnérabilités : chaque fois que vous apprenez l’existence de nouvelles menaces, vous devez prendre les mesures qui s’imposent.

- Configuration sécurisée du matériel et des logiciels sur les appareils mobiles, les ordinateurs portables, les postes de travail et les serveurs : assurez-vous que l’accès mobile à votre réseau est sécurisé et configuré correctement pour protéger vos systèmes.

- Utilisation contrôlée des privilèges administratifs : surveillez l’accès des utilisateurs à votre cloud et suivez le comportement des administrateurs dans votre système.

- Maintenance, surveillance et analyse des journaux d’audit : utilisez des journaux d’audit pour améliorer vos pratiques de sécurité et assurer la protection de votre organisation.

- Protection des e-mails et des navigateurs Web : réduisez le nombre d’opportunités pour les hackers en vous assurant que tous les comptes de messagerie et les navigateurs Web sont entièrement protégés.

- Défenses contre les logiciels malveillants : utilisez des outils automatisés pour surveiller les logiciels malveillants sur les postes de travail et les appareils mobiles.

- Limitation et contrôle des ports, protocoles et services réseau : gérez les vulnérabilités du réseau et surveillez les accès.

- Capacités de récupération de données : mettez en place un système de récupération de données en cas d’incident.

- Configuration sécurisée des périphériques réseau, tels que les pare-feu, les routeurs et les commutateurs : gérez la sécurité de votre infrastructure réseau et assurez-vous que chaque service maintient ces configurations actives.

- Défense des frontières : contrôlez le flux de données et appréhendez la circulation des informations dans votre cloud entre les différents niveaux d’accès.

- Protection des données : utilisez le chiffrement, protégez l’intégrité des données et gérez le risque de perte de données.

- Accès basé sur les besoins : adaptez les privilèges d’accès aux différents rôles de l’organisation.

- Contrôle d’accès sans fil : empêchez les appareils sans fil non autorisés de se connecter à votre réseau. Gardez l’œil sur l’utilisation qui est faite des réseaux sans fil au sein de votre organisation pour vous assurer que les accès inappropriés sont réduits au minimum.

- Surveillance et contrôle des comptes : suivez le cycle de vie des comptes et retirez aux anciens employés et sous-traitants l’accès à vos systèmes.

- Mettre en œuvre un programme de sensibilisation et de formation à la sécurité : informez vos employés sur la manière de protéger la sécurité du système et les données. Organisez régulièrement des réunions pour informer votre équipe des nouvelles informations, technologies et menaces potentielles.

- Sécurité des logiciels d’application : patchez et mettez à jour vos applications. Utilisez des versions prises en charge.

- Réponse et gestion des incidents : appuyez-vous sur la planification, la formation de l’équipe et une surveillance minutieuse pour être prêt à faire face à un incident et à ses conséquences immédiates.

- Tests de pénétration et exercices red team : testez vos pratiques de sécurité avec des tests d’intrusion et des audits internes.

3. Intégrez des ingénieurs en sécurité spécialisés en programmation

Les ingénieurs en sécurité de votre organisation doivent gérer vos environnements cloud via l’automatisation. Les systèmes cloud étant basés sur des API, vous devrez soit recruter des collaborateurs qui savent programmer et maîtrisent la sécurité, soit former ceux qui vous accompagnent déjà.

Disposer d’une expertise en programmation est essentiel, même si votre organisation ne compte pas de compétences internes dans ce domaine.

- Former vos effectifs : renforcez les connaissances de votre équipe en matière de sécurité et de programmation et vous serez en mesure d’affecter les meilleurs candidats à des rôles qui protégeront votre cloud.

- Faire appel à un consultant : si votre organisation ne dispose pas de programmeurs chevronnés, envisagez de faire appel temporairement à un consultant pour aider votre équipe de sécurité à se familiariser à la rédaction de scripts.

4. Tenez compte de la sécurité dès les premières étapes du développement

Mettez votre équipe de sécurité en relation avec le département DevOps pour intégrer la sécurité dans le processus de développement. Encouragez vos développeurs à jouer un rôle plus important dans la protection des données afin d’épauler les efforts de votre équipe de sécurité.

Intégrer la sécurité dès le début de vos projets de développement cloud vous permet d’en faire une priorité et d’encourager la collaboration au sein de l’entreprise. En ayant su décrocher l’adhésion des développeurs, vous pourrez identifier les éléments de votre cloud à privilégier en matière de sécurité et à mettre en œuvre les bonnes pratiques appropriées.

Lucidchart fournit aux équipes une plateforme permettant d’améliorer la visibilité et de renforcer la collaboration en matière de sécurité du cloud. Examinez en détail votre architecture, recherchez les domaines dans lesquels vous pouvez apporter des améliorations et abordez stratégiquement chaque aspect de votre déploiement cloud.

En disposant d’une bonne visibilité sur votre infrastructure cloud, votre équipe sera en mesure de suivre les critères définis, de contrôler les règles de sécurité et de protéger plus efficacement votre environnement.

Visualisez l’ensemble de votre infrastructure cloud afin d’élaborer votre stratégie de sécurité.

Utiliser Lucidscale maintenantÀ propos de Lucidchart

Lucidchart, une application de création de diagrammes intelligents basée sur le cloud, est un élément central de la suite de collaboration visuelle de Lucid. Cet outil intuitif, basé sur le cloud, permet aux équipes de collaborer en temps réel pour créer des logigrammes, des maquettes, des diagrammes UML, des cartes de parcours client, et bien plus encore. Lucidchart permet aux équipes d'aller de l'avant et de bâtir l'avenir plus rapidement. Lucid est fier de compter parmi ses clients des organisations de premier plan dans le monde entier, telles que Google, GE et NBC Universal, ainsi que 99 % des entreprises figurant au classement Fortune 500. Lucid travaille en partenariat avec les leaders du marché, notamment Google, Atlassian et Microsoft. Depuis sa création, la société a reçu de nombreuses récompenses pour ses produits, son fonctionnement et sa culture d'entreprise. Pour plus d'informations, rendez-vous sur lucidchart.com/fr.

Commencez à créer des diagrammes avec Lucidchart dès aujourd'hui – essayez notre solution gratuitement !

En vous inscrivant, vous acceptez nos conditions d'utilisation et vous reconnaissez avoir lu et compris notre politique de confidentialité.